Una prestigiosa docente e investigadora mexicana realizó en día pasados un revelador experimento con sus estudiantes de ciencias de la computación, el cual puso en evidencia una vez más, que las herramientas de marketing digital no solo almacenan e interpretan nuestro comportamiento, sino que podrían estar traspasando la delicada frontera de la privacidad, algo que diversos expertos en ciberseguridad han advertido desde hace varios años y que incluso es motivo de acusaciones mutuas entre agencias de seguridad internacionales.

¿Estamos siendo espiados desde nuestros dispositivos conectados a la red?

Por: Gabriel E. Levy B.

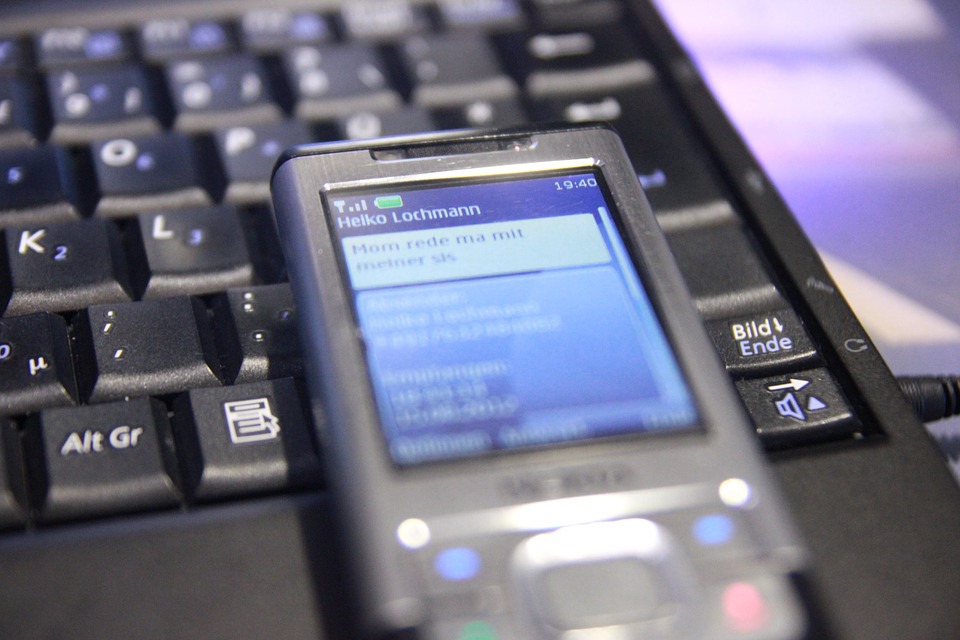

La Doctora en Ciencias de la Computación de la Universidad de Sonora: Raquel Torres[1], realizó un experimento con sus estudiantes de Ciencias de la Computación, evaluando el tiempo que transcurre desde que se menciona o busca un artículo o producto y la aparición de publicidad en otras plataformas, utilizando como recurso tecnológico, las llamadas telefónicas, mensajes de Whatsapp o Telegram, mensaje de voz y lo que resulta particularmente perturbador: “HABLANDO EN VIVO CON EL CELULAR A UN LADO, SIN USO”[2].

El ejercicio arrojó que luego de buscar comida en Google, transcurrieron 7 minutos desde que se inició el proceso, hasta que apareció en anuncio de UberEats en Twitter[3].

En una llamada telefónica se mencionó que querían un Xbox y como consecuencia tardó 16 minutos para aparecer la publicidad de este producto en Facebook[4].

En otra llamada telefónica se mencionó durante una conversación sobre el deseo del llamante de aprender a fabricar muebles de madera, lo cual arrojó que, en menos de 40 minutos, apareciera una publicidad en Facebook al respecto[5].

Por la plataforma de Telegram se sostuvo una conversación referente a la intención de compra de una impresora, lo cual desencadenó que al poco tiempo apareciera un anuncio de este tipo de productos en Facebook[6].

Pero sin duda el resultado más preocupante que arrojó el experimento fue la publicidad que emergió luego de una conversación personal y presencial, es decir que no se usó el dispositivo móvil, el cual estuvo todo el tiempo al lado de las personas que sostenían la conversación. El tema fue un tipo de muñeco del Mandalorian, el cual apareció a los dos días como anuncio en el muro de Facebook de las personas involucradas en la conversación[7].

Ni siquiera se dijo claramente cuál muñeco se quería, sólo se mencionó «el muñequito del Mandalorian». A los 2 días apareció el anuncio en redes sociales[8].

Los resultados de este interesante experimento le permitieron concluir a la experta mexicana que “siempre que tengamos cerca un dispositivo, alguien estará escuchando”:

“No importa qué hagamos, mientras haya un dispositivo cerca tendremos a alguien escuchando. Por ahora se trata de vender, ¿pero y después? Por eso debemos conocer el funcionamiento de redes y algoritmos de IA desde niños[9]”.

La huella Digital

Estar conectado a Internet mediante cualquier tipo de dispositivo implica necesariamente generar flujos y huellas de información. Cada búsqueda, cada chat, cada video subido o reproducido, cada texto escrito, cada foto publicada, cada sonido generado es una huella de información, que al sumarse y consolidarse con las de millones de usuarios conectados produce una macronube de información conocida como Big Data.

Tal vez pueda interesarle el artículo: “El Big Data revela la cara oculta de la humanidad”

El Big Data permite consolidar información genérica de lo que ocurre en Internet; por ejemplo, cuantos millones de personas están buscando noticias sobre un partido de fútbol, un evento en vivo, un hecho de último minuto o una receta de cocina. Dicha información se analiza para arrojar tendencias globales de gran utilidad para empresas y medios. Pero, por lo menos en teoría, esa información no puede ser individualizada; las normas regulatorias del Big Data prohíben que la información recabada se use para identificar a las personas individualmente y así saber sus gustos, transacciones y comunicaciones, una promesa que de acuerdo con una reciente investigación de The New York Times[10] a propósito de los recientes incidentes ocurridos en el capítulo, es fácilmente vulnerable si se cuenta con los recursos necesarios[11].

“Se supone que son anónimos y los propietarios de los smartphones pueden restablecerlos o deshabilitarlos por completo. Nuestros hallazgos muestran que la promesa del anonimato es una farsa[12]”, The New York Times.

De otra parte, existe un registro de huellas locales que se almacenan bajo el nombre popular de cookies, que sirve para dejar registro de las acciones particulares de un usuario al navegar por un determinado sitio web. A partir de esa información, medios sociales como Facebook o plataformas como Google (que incluye a YouTube) direccionan o personalizan la publicidad que recibe el usuario de Internet. Es decir, si una persona consultó sobre artículos deportivos en este motor de búsqueda, la cookie almacenada en el dispositivo o servidor particular le permitirá a Facebook orientar anuncios publicitarios sobre artículos deportivos, información que, por demás el medio social cruza con otros datos como el tipo de grupos que sigue el usuario y las publicaciones que le gustan. Esto se hace también, por lo menos en teoría, sin compartir la información privada del usuario con los anunciantes.

Estos dos recursos bastan para dejar claro que Internet no es un lugar anónimo en donde queda oculto el accionar de los usuarios; por el contrario, es posiblemente el espacio en que mayor trazabilidad y registro quedan de las acciones humanas. Sin embargo, según la mayoría de las legislaciones que han regulado internet, todo lo anterior debe ocurrir sin que se comprometa la privacidad de los usuarios y respetando la integridad de su información, algo que pareciera ser una promesa incumplida, de acuerdo con las diversas investigaciones y estudios antes mencionados.

Múltiples factores de riesgo

A pesar de los seguros legales y regulatorios, la posibilidad de que la información privada de los usuarios en la red se vea comprometida abarca un amplio espectro de riesgos que pueden incidir desde el dispositivo (por ejemplo, el smartphone), el sistema operativo (Android, IOS, Windows), el software y las aplicaciones que se utilizan para múltiples funciones (juegos, medios sociales, herramientas, etc.). Todos estos elementos eventualmente podrían servir para compartir información privada de los usuarios con sus servidores centrales. Aunque esto en casi todos los países es un delito, para las autoridades es muy complejo controlarlo.

El peligro de “backdoor” o “puertas traseras”

Los backdoors o puertas traseras son un tipo de código especial que puede estar alojado en el firmware (software por defecto que usa el hardware), en el sistema operativo o en las aplicaciones, y que posee la capacidad de transgredir la seguridad conjunta de software y hardware de cualquier dispositivo, saltándose los controles sin dejar rastro[13].

En una entrevista concedida a la BBC del Reino Unido, la experta estadounidense Suzanne Spaulding, quien trabajó como asesora de seguridad informática para el Departamento de Seguridad Nacional de Estados Unidos, utilizó la metáfora de un castillo para explicar los riesgos de las puertas traseras:

“Construyes tu castillo, cavas el foso alrededor y pones a todos tus guardias protegiéndolo, listos para defender el castillo frente a cualquier adversario, pero alguien dentro del castillo construyó un túnel y lo ha escondido. Eso sería un backdoor o una puerta trasera[14].

En 2013, Edward Snowden, un analista de seguridad de la CIA, reveló cómo la Agencia Nacional de Seguridad (NSA, por sus siglas en inglés) tenía acceso a las puertas traseras de múltiples tipos de tecnologías, incluyendo Facebook, Google, Microsoft y Yahoo, interceptando las comunicaciones mediante un software denominado Prism[15].

En el caso particular de Huawei, las agencias de seguridad de los Estados Unidos han venido denunciando que el gobierno de China tendría acceso a una “backdoor” de algunos dispositivos de esta marca al igual que los de ZTE vendidos en todo el mundo, con lo que tendría acceso ilimitado a la información privada y pública de millones de personas, algo que de acuerdo con las evidencias aportadas por Snowden sería lo mismo que el gobierno de Estados Unidos hace mediante empresas de su país[16].

“Oye Siri, ¿por qué me escuchas?”

Los dispositivos que trabajan bajo el sistema operativo Android soy considerados los más inseguros por parte de los expertos en seguridad informática, lo cual es en gran medida cierto, pues se trata de un sistema de código abierto, sin embargo los usuarios de iPhone, (que se supone es la tecnología más segura y confiable del mercado), al habilitar la opción de “Oye Siri”, han experimentado que, al mencionar esta palabra, sin importar si el teléfono está en uso o bloqueado, inmediatamente se activa la aplicación SIRI y les responde “¿En qué te puedo ayudar?”.

Esto es evidencia de que el sistema está en modo de escucha permanente, y aunque Apple ha sostenido que el sistema solo responde a esa frase y no reacciona a ninguna otra, y que no graban conversaciones, la posibilidad de que las conversaciones puedan ser escuchadas en modo bloqueo es real y no solo imaginación de algunos locos promotores de las teorías conspirativas o paranoicas, tal y como lo ha demostrado el trabajo de la profesora Torres con sus estudiantes o el trabajo de investigación de The New York Times.

Google, por supuesto, no es la excepción

El año pasado cientos de empleados de Google salieron a marchar a raíz de la firma de un convenio denominado “Maven”, entre la compañía tecnológica y el Departamento de Defensa de los Estados Unidos, el cual tenía como propósito mejorar la precisión de los ataques militares de este país. El convenio levantó la suspicacia de muchos escépticos alrededor del mundo, quienes dudaban del propósito del proyecto, pues podría tratarse de un acuerdo encubierto para facilitar las labores de espionaje a través de la tecnología disponible de Google[17].

De otro lado el asistente de Google, que responde al comando “Oye Google”, al igual que como ocurre con “Siri” del Iphone, tiene la capacidad de comprender la instrucción aún con el dispositivo bloqueado, por lo que está claro que esta corporación también cuenta con la tecnología para monitorear conversaciones y voces aún en modo de bloqueo.

No solo los gobiernos y grandes corporaciones espían

Si bien existe un claro riesgo de que la privacidad de los usuarios esté comprometida por cuenta de los intereses militares, comerciales, geográficos y políticos a nivel mundial, las principales filtraciones no provienen de los gobiernos sino de los piratas informáticos, que mediante software malicioso acceden y roban información sensible, producen daños en los equipos, roban información bancaria y hacen transacciones fraudulentas, entre muchas otras actividades ilegales. Según cifras de Kaspersky, cada 12 segundos ocurre en el mundo un ataque de malware.

Otra posibilidad, mucho más perturbadora que una escucha por la CIA o el Gobierno chino, es que la información robada desde nuestros dispositivos sea usada por criminales para propósito extorsivos, como ocurre con el “Ransomware”, una práctica mediante la cual los piratas secuestran un dispositivo, encriptando la información y luego pidiendo rescate por la misma o peor aún, que la información robada sea vendida a terceros, sobre todo cuando se trata de información corporativa que es vendida a los competidores.

Ante el accionar de los cibercriminales estamos igual de desprotegidos que ante un asalto o extorsión común, así que lo único que puede recomendarse en este caso es, obviamente, no cometer delitos (ni offline ni online), utilizar solamente software confiable, no abrir mensajes provenientes de destinarios desconocidos, utilizar software de protección como los antivirus y evitar usar medios electrónicos para compartir información personal delicada o que requiera protección especial[18].

Paliativos a la seguridad

A medida que los riesgos de filtraciones de privacidad en Internet han crecido, nuevos mecanismos de control han sido desarrollados por fabricantes de software y hardware para promover mejoras en la seguridad. Una opción que traen los sistemas operativos IOS y Android es la de bloquearles selectivamente funciones a las diferentes aplicaciones que se instalan, incluyendo el acceso al micrófono, la cámara o la ubicación, entre otras fuentes de datos sensibles, por lo que de esta forma los usuarios pueden controlar la información y los servicios a los que pueden acceder las aplicaciones descargadas.

En el caso de IPhone, la última versión de su sistema operativo permite visualizar mediante un led Naranja y otro Verde en la parte superior de la pantalla, si la cámara o el micrófono están siendo utilizados, de esta forma el usuario podrá darse cuenta si sus comunicaciones son interceptadas aun cuando no usa el aparato, aunque es imposible garantizar que existan mecanismos tecnológicos para obviar estas advertencias.

Igualmente, con el paso del tiempo han surgido aplicaciones de seguridad especializadas como Antivirus, Antispiware, AntiRansom y VPN encriptadas, entre muchas otras, que sirven para mejorar la seguridad en los dispositivos y controlar el flujo de información sensible. Estos sistemas, si bien están lejos de ser infalibles, pueden ayudar a mejorar la confianza del usuario y la privacidad de la información.

Tal vez pueda interesarle el artículo: “Estamos perdiendo la guerra contra el ciber crimen”

En conclusión, tal y como lo evidenció el experimento de una docente mexicana, o el trabajo de investigación del New York Times, o como lo han denunciado los expertos en ciberseguridad, los riesgos de que nuestra privacidad se vea comprometida son tan altos, que la mejor actitud es dar por sentado que alguien podría estar escuchando lo que se dice, escribe y hace en Internet. De esta forma es posible llegar a la conclusión de que lo más indicado es no decir o hacer en la red algo que pueda comprometernos o meternos en problemas, por supuesto no realizar actividades ilegales y, si usted es un ciudadano del común que no tiene secretos que puedan comprometer la seguridad nacional de algún país, lo mejor es relajarse y seguir la vida normal, pues seguramente ni al gobierno de China ni al de Estados Unidos le interese saber que usted sufre de hemorroides, que espera un hijo fuera del matrimonio o que prefiere las películas infantiles a las de adultos, tema que con certeza si le seguirá interesando a los anunciantes, quienes no se cansarán de utilizar esta información para perfilar la publicidad que usted recibirá en sus medios sociales.

Foto: FLY:D en Unsplash.com

Este artículo es la continuación del análisis anteriormente publicado: ¿Nos espían desde nuestros móviles?

[1] Cuenta de Twitter Dra. Raquel Torres

[2] Enlace a la cuenta de Twitter de Raquel Torres referente al experimento realizado con estudiantes

[3] Hilo de Twitter sobre la búsqueda de comida en Google.

[4] Enlace al Tweet de referencia sobre publicidad de XBOX y Facebook

[5] Enlace al Tweet sobre la publicidad en Facebook sobre fabricación de muebles de madera.

[6] Tweet de referencia a la publicidad de impresora luego de una conversación en Telegram

[7] Referencia al hilo sobre el muñeco del Mandalorian en Facebook

[8] Referencia al hilo sobre el muñeco del Mandalorian en Facebook

[9] Enlace al Tweet de conclusión de la profesora Torres

[10] Artículo del New York Times sobre la investigación realizada

[11] Artículo Andinalink: La Gran Farsa de los Datos anónimos

[12] Artículo del New York Times sobre la investigación realizada

[13] Artículo de BBC sobre las puertas traseras

[14] Artículo de BBC sobre las puertas traseras

[15] Artículo del Diario.es sobre las puertas traseras de múltiples dispositivos utilizadas por la NSA

[16] Artículo del Mundo de España sobre el espionaje a través de los móviles

[17] Artículo de BBC sobre la protesta de los empleados de Google respecto del polémico proyecto de defensa en USA

[18] Artículo de BBC Mundo sobre los ciberataques en América Latina