Cuando compartimos nuestros datos en los medios sociales y en Internet en general, la política de privacidad de la mayoría de las plataformas en línea, nos prometen que nuestra información se mantendrán anónima, no obstante, una investigación realizada recientemente por The New York Times, a propósito del seguimiento a los asaltantes del capitolio en días pasados, puso en evidencia que, mediante la publicidad para móviles, es muy simple identificar y ubicar geográficamente a cualquier persona a través de su celular.

¿Qué tan expuestos están nuestros datos al conectarnos a la red?

Por: Gabriel E. Levy B.

Mediante una investigación adelantada recientemente por el diario The New York Times, los periodistas a cargo de la unidad investigativa lograron conseguir un listado de datos relacionados con los dispositivos móviles de los supuestos asaltantes que habrían ingresado por la fuerza en días pasados al capitolio en Washington[1].

La información recabada por los periodistas, no contenía ni nombres, ni datos específicos de los propietarios de los dispositivos que usaron, pero sí una colección de identificadores de publicidad, diseñados para que las grandes empresas puedan enviar anuncios personalizados, en otras palabras, obtuvieron la misma información que normalmente obtienen las grandes agencias y empresas de publicidad para sus anuncios.

Supuestamente estos datos son anónimos, pero la investigación los combinó con otras bases de datos públicas y en cuestión de segundos, lograron obtener los nombres reales, direcciones, números de teléfono y correos electrónicos de los supuestos datos anonimizados que les fueron entregados.[2]

De acuerdo con la descripción publicada por los periodistas, la obtención de dicha información no demandó ningún esfuerzo y se trató de un simple cruce de bases de datos, algo que cualquier persona con la misma información podría haber realizado, lo cual pone en evidencia que al contrario de lo que prometen las plataformas sociales, cualquier anunciante podría con total certeza determinar el destino de la publicidad y obtener datos personales sensibles.

“Se supone que son anónimos y los propietarios de los smartphones pueden restablecerlos o deshabilitarlos por completo. Nuestros hallazgos muestran que la promesa del anonimato es una farsa», The New York Times[3].

Usando la información disponible, los investigadores del medio Norte Americano, y mediante un vídeo, representaron todos los movimientos de los distintos asaltantes, los cuales, por supuesto fueron identificados por completo a través del cruce de información, poniendo en evidencia lo sencillo que es geolocalizar individuos, simplemente utilizando los teléfonos móviles.

El periódico reveló la historia de un usuario, al que los datos recabados lo ubican dentro del Capitolio, pero él asegura que no estuvo en el motín. Esta información podría eventualmente utilizarse como prueba por parte de la Policía para realizar una acusación.

Otro de los hallazgos publicados, es que aproximadamente el 40 por ciento de los teléfonos rastreados cerca del escenario del mitin en el National Mall durante los discursos de Donald Trump, también se encontraron en el Capitolio y sus alrededores durante el asedio, un vínculo claro entre quienes habían escuchado al presidente y sus aliados.

«Pensar que la información se utilizará contra personas solo si han infringido la ley es ingenuo; estos datos se recopilan y siguen siendo vulnerables al uso y abuso, ya sea que las personas se reúnan en apoyo de una insurrección o protesten justamente contra la violencia policial. ninguno de estos datos debería haberse recopilado nunca», New York Times[4].

En 2019 ya el mismo periódico, había denunciado que, utilizando una técnica similar, habían logrado rastrear de forma eficiente los datos de millones de personas, identificando por ejemplo los sitios frecuentados por celebridades.

“En 2019, nos llegó una fuente con un archivo digital que contiene las ubicaciones precisas de más de 12 millones de teléfonos inteligentes individuales durante varios meses en 2016 y 2017. Se supone que los datos son anónimos, pero no lo es. Encontramos celebridades, funcionarios del Pentágono y estadounidenses promedio».

Quedó claro que estos datos, recopilados por aplicaciones de teléfonos inteligentes y luego introducidos en un ecosistema de publicidad digital vertiginosamente complejo, eran un riesgo para la seguridad nacional, el libre montaje y los ciudadanos que llevaban vidas mundanas. Proporcionó un registro íntimo de las personas, ya sea que visitaran centros de tratamiento de drogas, clubes de striptease, casinos, clínicas de abortos o lugares de culto. [5]” The New York Times

La promesa incumplida de la Anonimidad de los datos

Para nadie es un secreto que estar conectado a Internet mediante cualquier tipo de dispositivo implica necesariamente generar flujos y huellas de información. Cada búsqueda, cada chat, cada video subido o reproducido, cada texto escrito, cada foto publicada, cada sonido generado es una huella de información, que al sumarse y consolidarse con las de millones de usuarios conectados produce una macronube de información conocida como Big Data[6].

El Big Data permite consolidar información genérica de lo que ocurre en Internet; por ejemplo, cuantos millones de personas están buscando noticias sobre un partido de fútbol, un evento en vivo, un hecho de último minuto o una receta de cocina. Dicha información se analiza para arrojar tendencias globales de gran utilidad para empresas y medios. Pero, por lo menos en teoría y hasta ahora, esa información no debería ser individualizada.

Adicionalmente es necesario recordar, que las normas regulatorias del Big Data prohíben que la información recabada se use para identificar a las personas individualmente y así saber sus gustos, transacciones y comunicaciones[7].

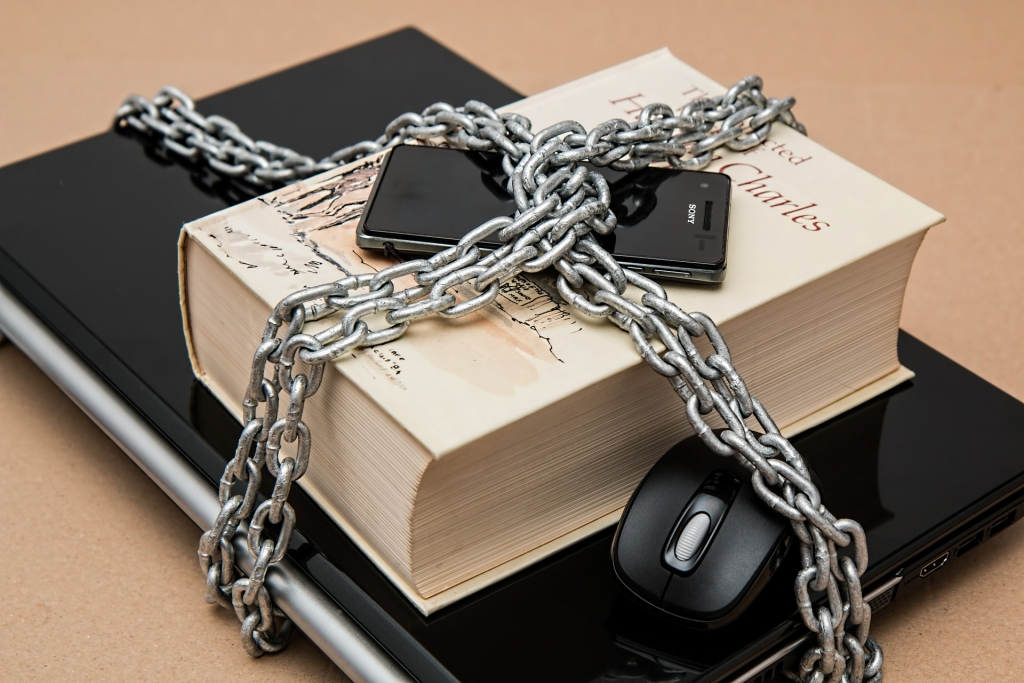

A pesar de los seguros legales y regulatorios, la posibilidad de que la información privada de los usuarios en la red se vea comprometida abarca un amplio espectro de riesgos que pueden incidir desde el dispositivo (por ejemplo, el smartphone), el sistema operativo (Android, IOS, Windows), el software y las app que se utilizan para múltiples funciones (juegos, medios sociales, herramientas, etc.). Todos estos elementos eventualmente podrían servir para compartir información privada de los usuarios con sus servidores centrales. Aunque esto en casi todos los países es un delito, para las autoridades es muy complejo controlarlo.

El peligro de “backdoor” o “puertas traseras”

En una entrevista concedida a la BBC del Reino Unido, la experta estadounidense Suzanne Spaulding, quien trabajó como asesora de seguridad informática para el Departamento de Seguridad Nacional de Estados Unidos, le reveló al medio británico, como las agencias de seguridad de las grandes potencias del mundo, utilizan las denominadas puertas traseras de los Samrtphones para obtener sin autorización de los usuarios, información sensible y utilizó la metáfora de un castillo para explicar los riesgos de estas puertas traseras[8]:

“Construyes tu castillo, cavas el foso alrededor y pones a todos tus guardias protegiéndolo, listos para defender el castillo frente a cualquier adversario, pero alguien dentro del castillo construyó un túnel y lo ha escondido. Eso sería un backdoor o una puerta trasera. Suzanne Spaulding[9]

Los backdoors o puertas traseras son un tipo de código especial que puede estar alojado en el firmware (software por defecto que usa el hardware), en el sistema operativo o en las aplicaciones, y que posee la capacidad de transgredir la seguridad conjunta de software y hardware de cualquier dispositivo, saltándose los controles sin dejar rastro.

En 2013, Edward Snowden, un analista de seguridad de la CIA, reveló cómo la Agencia Nacional de Seguridad (NSA, por sus siglas en inglés) tenía acceso a las puertas traseras de múltiples tipos de tecnologías, incluyendo Facebook, Google, Microsoft y Yahoo, interceptando las comunicaciones mediante un software denominado Prism[10].

En el caso particular de Huawei, las agencias de seguridad de los Estados Unidos han venido denunciando que el gobierno de China tendría acceso a una “backdoor” de algunos dispositivos Huawei y ZTE vendidos en todo el mundo[11], con lo que tendría acceso ilimitado a la información privada y pública de millones de personas alrededor del mundo, algo que de acuerdo con las evidencias aportadas por Snowden sería lo mismo que el gobierno de Estados Unidos hace mediante empresas de su país.

El año pasado cientos de empleados de Google salieron a marchar a raíz de la firma de un convenio denominado “Maven”, entre la compañía tecnológica y el Departamento de Defensa de los Estados Unidos[12], el cual tenía como propósito mejorar la precisión de los ataques militares de este país. El convenio levantó la suspicacia de muchos escépticos alrededor del mundo, quienes dudaban del propósito del proyecto, pues podría tratarse de un acuerdo encubierto para facilitar las labores de espionaje a través de la tecnología disponible de Google.

No solo los gobiernos y grandes corporaciones espían

Si bien existe un claro riesgo de que la privacidad de los usuarios esté comprometida por cuenta de los intereses militares, comerciales, geográficos y políticos a nivel mundial, las principales filtraciones no provienen de los gobiernos sino de los piratas informáticos, que mediante software malicioso acceden y roban información sensible, producen daños en los equipos, roban información bancaria y hacen transacciones fraudulentas, entre muchas otras actividades ilegales.

Según cifras de Kaspersky, cada 12 segundos ocurre en el mundo un ataque de malware[13].

Otra posibilidad, es que la información robada desde nuestros dispositivos sea usada por criminales para propósito extorsivos, como ocurre con el “Ransomware”, una práctica mediante la cual los piratas secuestran un dispositivo, encriptando la información y luego pidiendo rescate por la misma o peor aún, que la información robada sea vendida a terceros, sobre todo cuando se trata de información corporativa que es vendida a los competidores.

En Conclusión, Como lo ha demostrado una reciente investigación del periódico New York Times y como lo vienen denunciando expertos desde hace muchos años, la promesa de que nuestros datos permanecen anónimos en el Big Data de la red es una falacia en muchos aspectos.

Las compañías de tecnología como los grandes anunciantes pueden fácilmente identificar cada usuario conectado a la red, mientras los gobiernos pueden espiarnos por las puertas de atrás de nuestros móviles, al tiempo que los piratas informáticos hacen lo suyo con nuestra información.

Todo lo anterior demuestra que la seguridad y la regulación en materia de privacidad está en pañales y es urgente una intervención regulatoria por parte de las autoridades globales que defiendan los intereses de los usuarios y protejan uno de los activos más valiosos de las democracias occidentales: El derecho a la privacidad de los ciudadanos.

Foto: Glen Carrie en Unsplash.com

[1] Artículo del New York Times sobre la investigación realizada

[2] Publicación Realizada por el Diario New York times en Twitter

[3] Artículo del New York Times sobre la investigación realizada

[4] Artículo del New York Times sobre la investigación realizada

[5] Artículo del New York Times sobre la investigación realizada

[6] Artículo de Oracole sobre el Big Data

[7] Artículo Académico: Big Data, Privacidad y protección de datos

[8] Artículo de BBC sobre las puertas traseras de los Samrtphones

[9] Artículo de BBC sobre las puertas traseras de los Samrtphones

[10] Artículo de BBC sobre las revelaciones de Edward Snowden

[11] Artículo de Quora sobre las puertas traseras que usa China

[12] Artículo de BCC sobre el proyecto Maven

[13] Análisis de Kaspersky sobre la seguridad en la RED y los ataques de piratas informáticos